Szellemek a neten. A történelem 10 legjelentősebb kibertámadása

Vegyes Cikkek / / August 04, 2021

A sztárok feltörésétől az iráni nukleáris program megtámadásáig.

10. DarkHotel. A luxusszállodák romlott hírneve, 2007-2014

A rosszindulatú kémprogramokat, más néven Tapaoux -ot, támadók terjesztették"Sötét szálloda": számítógépes kémhálózat az ázsiai szállodákban / Kaspersky Daily nyitva keresztül Wi-Fi hálózatok számos prémium szállodában. Az ilyen hálózatok nagyon gyengén védettek, ezért a hackereknek sikerült könnyen telepíteniük szoftvereiket a szálloda kiszolgálóira.

A Telegram csatornán "Life hacker»Csak a legjobb írás a technológiáról, a kapcsolatokról, a sportról, a moziról és egyebekről. Iratkozz fel!

Miénkben Pinterest csak a legjobb szövegek a kapcsolatokról, a sportról, a moziról, az egészségről és még sok másról. Iratkozz fel!

A Wi-Fi-hez csatlakoztatott számítógépeken első ránézésre javasolták néhány program hivatalos frissítésének telepítését. Például az Adobe Flash vagy a Google Eszköztár. A vírust általában így leplezték le.

A hackerek egyéni megközelítést is alkalmaztak: egyszer a DarkHotel torrent fájlnak adta ki magát egy japán erotikus képregény letöltéséhez.

A készülékre való belépés után a vírusprogram felajánlotta, hogy "frissítéskor" megadja a személyes adatokat, például a kártya számát, és tudta, hogyan kell leolvasni a billentyűleütéseket gépelés közben. Ennek eredményeként a támadók hozzáférést kaptak a felhasználónevekhez és jelszavakhoz, valamint a fiókokhoz.

A hackerek szándékosan állítottak fel egy vírust egy szállodaláncban a magas rangú vendégek érkezése előtt, hogy hozzáférjenek eszközeikhez. Ugyanakkor a támadók pontosan tudták, hol fog lakni az áldozat, és úgy konfigurálták a programot, hogy az csak a szükséges eszközt fertőzze meg. A művelet után a szerverektől származó összes adat törlődött.

A DarkHotel célpontjai a nagyvállalatok felsővezetői, sikeres vállalkozók, magas rangú politikusok és tisztviselők voltak. A legtöbb betörést elvégeztékA „Dark Hotel” feltöri az üzleti utazókat: Jelentés / NBC News Japánban, Kínában, Oroszországban és Koreában. Miután a hackerek bizalmas információkat kaptak, nyilvánvalóan zsarolták áldozataikat, és fenyegetőztek a titkos információk terjesztésével. Az ellopott információkat új célpontok keresésére és a következő támadások megszervezésére is felhasználták.

Egyelőre nem tudni, kik álltak e számítógépes bűncselekmények mögött.

9. Mirai. Az okos eszközök felemelkedése 2016

Együtt a fellendülés a különböző eszközökcsatlakozik az internethez - útválasztók, intelligens otthonok, online pénztárgépek, videomegfigyelő rendszerek vagy játékkonzolok -, a kiberbűnözők számára is új lehetőségek nyílnak. Az ilyen eszközök általában gyengén védettek, ezért könnyen megfertőződhetnek egy botnet segítségével. Segítségével a hackerek létrehoznakMi az a kibertámadás? / Cisco veszélyeztetett számítógépek és egyéb eszközök hálózatait, amelyeket aztán tulajdonosuk tudta nélkül vezérelnek.

Ennek eredményeképpen a botnetekkel fertőzött eszközök terjeszthetik a vírust, és támadhatnak a hackerek által meghatározott célpontok ellen. Például túlterhelni a kiszolgálót kérésekkel, hogy az többé ne tudja feldolgozni a kéréseket, és a vele való kommunikáció megszakad. Ezt DDoS támadásnak hívják.

Különösen híressé vált a hangzatos Mirai (japánul "jövő") nevű botnet. Az évek során több százezer, hálózatra kapcsolt útválasztót, térfigyelő kamerát, set-top boxot és egyéb berendezést fertőzött meg, amelyek felhasználói nem törődtek a gyári jelszavak megváltoztatásával.

A vírus a kulcsok egyszerű kiválasztásával jutott be az eszközökbe.

És 2016 októberében ez az egész armada megkaptaK. Kochetkova. Mi történt a Twitteren, a PayPalon, az Amazonon és más amerikai szolgáltatásokon / Kaspersky Daily jel, hogy megteljen a szolgáltatótól érkező hívásokkal domain nevek Dyn. Ezzel a PayPal, a Twitter, a Netflix, a Spotify, a PlayStation online szolgáltatások, a SoundCloud, a The New York Times, a CNN és további mintegy 80 más Dyn -felhasználó vállalat került le.

A New World Hackers és a RedCult hackercsoportok vállalták a felelősséget a támadásért. Nem támasztottak semmilyen követelményt, de az online szolgáltatások leállása miatti teljes kár körülbelül 110 millió dollár volt.

Le lehetett küzdeni a Mirait a forgalom újraelosztásával és a Dyn rendszer egyes összetevőinek újraindításával. A történtek azonban kérdéseket vetnek fel az intelligens eszközök biztonságával kapcsolatban, amelyek az összes botnet kapacitásának majdnem felét teszik ki.

8. Hírességek személyes adatainak botrányos kiszivárogtatása az iCloudból és a Twitterből, 2014 és 2020

A szilva valódi visszhangot keltett.

iCloud

A számítógépes bűnözők csalások küldésével juthatnak hozzá a felhasználók személyes adataihoz üzenetek. Például a biztonsági szolgálat figyelmeztetéseként álcázott SMS. A felhasználónak azt mondják, hogy állítólag megpróbálnak belépni a profiljába. A hamis technikai támogatás felajánlja, hogy a személyes adatok védelme érdekében követnek egy linket, amely ténylegesen a támadók webhelyére vezet, és kitöltenek egy kérdőívet felhasználónévvel és jelszóval. Miután a hiszékeny személy adatait lefoglalták, a csalók hozzáférnek a fiókhoz.

2014 -ben ilyen módon a hackereknek sikerültC. Arthur. Meztelen híresség -hack: a biztonsági szakértők az iCloud biztonsági mentési elméletére összpontosítanak / The Guardian feltörni számos híresség iCloudját, és szabadon hozzáférhetővé tenni személyes adataikat. A lefolyó nem volt annyira kiterjedt, mint hangos. Például hírességekről készült személyes fényképek kerültek az internetre, köztük nagyon pikáns képek. Összesen mintegy 500 képet loptak el. Sőt, lehetséges, hogy nem mindegyiket tették közzé.

Kim Kardashian, Avril Lavigne, Kate Upton, Amber Heard, Jennifer Lawrence, Kirsten Dunst, Rihanna, Scarlett Johansson, Winona Ryder és mások szenvedtek a feltöréstől.

Négy éven belül hackelés ötöt találtak és tartóztattak leA hannoveri volt tanárt „Celebgate” meztelen fényképek feltörésében ítélték el / WTVR hackerek az USA -ból. Négyen nyolc és 34 hónap közötti börtönt kaptak, egy pedig 5700 dolláros bírsággal szabadult.

2020 júliusában a forgalmazás alá kerültekTwitter Hack / Twitter támogatási szál híres Twitter -felhasználók. Az egyik betörő meggyőződve közösségi hálózat munkatársa, aki az informatikai osztályon dolgozik. A hackerek így jutottak hozzá a szükséges fiókokhoz. Aztán posztokat tettek közzé azzal a felhívással, hogy támogassák a Bitcoint, és pénzt küldjenek a megadott kriptovaluta pénztárcába. Innentől kezdve állítólag kétszeres összegben kellett visszaadni a pénzeszközöket.

Különféle híres személyiségek váltak ismét áldozatokká: Bill Gates, Elon Musk, Jeff Bezos, Barack Obama és más amerikai hírességek.

Valamint néhány vállalati fiókok - például az Apple és az Uber. Összesen körülbelül 50 profil érintett.

A közösségi hálózatoknak ideiglenesen blokkolniuk kellett a feltört fiókokat, és törölniük kellett a hamis bejegyzéseket. A támadóknak azonban sikerült jó jackpotot szerezniük ezen az átverésen. Néhány óra alatt körülbelül 300 felhasználó küldött többetE. Birnbaum, I. Lapowsky, T. Krazit. A hackerek az alkalmazottak / protokoll elleni „összehangolt szociális tervezési támadás” után vették át a Twittert 110 ezer dollár.

A betörőkről kiderültAz FBI San Francisco asszisztens különleges ügynökének nyilatkozata Sanjay Virmani letartóztatásáról a Twitter Cyber Attack / FBI San Francisco -ban három srác és egy lány 17 és 22 év között az USA -ból és az Egyesült Királyságból. A legfiatalabb közülük, Graham Clarknak sikerült Twitter -alkalmazottnak álcáznia magát. Most a fiatalok tárgyalásra várnak.

7. GhostNet. Kína kontra Google, az emberi jogok védelmezői és a Dalai Láma, 2007-2009

A kibertámadásokat és a kémkedést nemcsak hackercsoportok, hanem egész államok is végzik. Így a Google érezte a hackerek teljes erejét Kína szolgálatában.

2009 -ben a vállalat felfedezte, hogy két éve kémszoftvereket terjeszt Kínában található szervere segítségével. A lány beszivárgottJ. Markoff. A hatalmas kémrendszer számítógépeket zsákmányol 103 országban / The New York Times legalább 1295 számítógép 103 országban kormányzati és magánvállalatokban.

Az erőforrások érintettek voltak, a külügyminisztériumtól és a NATO -tól a Dalai Láma menedékházáig. Emellett a GhostNet több mint 200 amerikai céget károsított meg.

A vírus segítségével Kína figyelemmel kísérte Dél- és Délkelet -Ázsia kormányait, valamint kínai disszidenseket és emberi jogi aktivistákat. A program például aktiválhatja a számítógép kameráit és mikrofonjait, hogy lehallgassa a közelben elhangzottakat. Emellett a kínai hackerek ellopták az egyes cégek szervereinek forráskódját. Valószínűleg szükség volt rá, hogy saját hasonló erőforrásokat hozzon létre.

A GhostNet felfedezése nagy szerepet játszott abban, hogy a Google bezárta üzleti tevékenységét Kínában, öt évig nem tartott ki a Közép -Királyságban.

6. Stuxnet. Izrael és az Egyesült Államok kontra Irán, 2009-2010

Általában a kibertámadások megkövetelik, hogy az áldozat csatlakozzon az internethez. Annak érdekében azonban, hogy a támadók még azoknak a számítógépeknek is elterjedjenek, amelyek nem férnek hozzá az internethez, a támadók megfertőzhetik az USB flash meghajtókat.

Ezt a technikát nagyon hatékonyan alkalmazták az Egyesült Államok és Izrael különleges szolgálatai, akik le akarták lassítani az iráni programot, nukleáris fegyverek. Az ország nukleáris ipari létesítményei azonban elszigetelődtek a világhálótól, amihez eredeti megközelítésre volt szükség.

A művelet előkészítése példátlan volt. A hackerek kifejlesztettek egy kifinomult, komplex Stuxnet vírust, amely meghatározott céllal járt el. Csak a Siemens ipari berendezések szoftverét támadta meg. Ezt követően tesztelték a vírustW. J. Széles, J. Markoff, D. E. Sanger. Izraeli teszt a féregről, amelyet kulcsfontosságúnak neveztek az iráni nukleáris késésben / The New York Times hasonló technikával az izraeli zárt Dimona városban.

Az első öt áldozat (az atomiparban dolgozó iráni vállalatok) az voltStuxnet: start / Kaspersky Daily gondosan válogatott. Szervereiken keresztül az amerikaiaknak sikerült terjeszteniük a Stuxnetet, amelyet gyanútlan nukleáris tudósok maguk hoztak fel titkos berendezésekre flash meghajtókon keresztül.

A betörés oda vezetett, hogy a centrifugák, amelyek segítségével az iráni nukleáris tudósok uránt dúsítottak, túl gyorsan kezdtek forogni és meghibásodni. Ugyanakkor a rosszindulatú program képes volt szimulálni a normál működési értékeket, hogy a szakemberek ne vegyenek észre hibákat. Így mintegy ezer létesítményt állítottak le a működésről - az ilyen eszközök ötödét az országban, és Irán nukleáris programjának fejlesztését lelassították és több évre visszadobták. Ezért a Stuxnet történetét a legnagyobb és legsikeresebb kibertabotázsnak tartják.

A vírus nemcsak azt a feladatot teljesítette, amelyre létrehozták, hanem számítógépek százezrei között is elterjedt, bár nem sok kárt okozott nekik. A Stuxnet valódi eredetét csak két évvel később állapították meg, miután 2000 fertőzött fájlt vizsgáltak meg.

5. BlueLeaks. A legnagyobb amerikai biztonsági ügynökség adatlopása, 2020

Az amerikai hírszerző ügynökségek maguk is sebezhetőek voltak a hacker kibertámadásokkal szemben. Sőt, a bűnözők bebizonyították, hogy ravasz rendszereket is alkalmazhatnak. Például a támadók nem kormányzati rendszerekbe léptek, hanem feltörtek egy webfejlesztő céget Netsential, amely technikai megosztási képességeket biztosított a szövetségi és helyi ügynökségeknek információ.

Ennek eredményeként az Anonymous csoport hackereinek sikerültA. Greenberg. Hack röviden: Névtelen lopott és kiszivárogtatott egy rendőrségi dokumentumok megatrove -jét / WIRED több mint egymillió amerikai bűnüldözési és titkosszolgálati ügyiratot lopnak el: mindössze 269 gigabájt információt. A támadók ezeket az adatokat a DDoSecrets webhelyen tették közzé. A video- és hangklipeket, e -maileket, emlékeztetőket, pénzügyi kimutatásokat, valamint terveket és hírszerzési dokumentumokat nyilvánosan hozzáférhetővé tették.

Bár nem voltak minősített információk vagy adatok a törvénysértésekről, amelyeket maguk a rendvédelmi szervek végeztek, sok információ meglehetősen botrányos volt. Például ismertté vált, hogy a különleges szolgálatok figyelik az aktivistákat A Black Lives számít. A rajongók elemezni kezdték az egyesített fájlokat, majd közzétették őket #blueleaks hashtag alatt.

A DDoSecrets előzetes ellenőrzése ellenére bizalmas adatokat is találtak a kiszivárgott fájlok között. Például információk a gyanúsítottakról, a bűncselekmények áldozatairól és a bankszámlaszámok.

Az Egyesült Államok kérésére a németországi BlueLeaks adatokkal rendelkező DDoSecrets szervert blokkolták. Az Anonymous ellen büntetőeljárás indult, de konkrét gyanúsítottak vagy vádlottak még nincsenek.

4. Támadás az Egyesült Államok Demokrata Pártja szerverein, 2016

A Hillary Clinton és Donald Trump közötti konfrontáció miatt a 2016 -os amerikai elnökválasztás kezdettől fogva botrányos volt. A csúcspontjuk az ország két fő politikai erejének egyike, a Demokrata Párt erőforrásai elleni kibertámadás volt.

A hackerek telepíthettek egy programot a demokraták szervereire, amellyel kezelhették az információkat és kémkedhettek a felhasználók után. Utána elrablások a támadók minden nyomot elrejtettek maguk mögött.

A kapott információkat, azaz 30 ezer e -mailt a hackerek adták át a WikiLeaksnekHillary Clinton Email / WikiLeaks. Hillary Clinton hét és félezer levele vált kulcsfontosságúvá a kiszivárogtatásban. Nemcsak a párttagok személyes adatait és a szponzorokkal kapcsolatos információkat találták meg, hanem titkos dokumentumokat is. Kiderült, hogy Clinton elnökjelölt és tapasztalattal rendelkező magas rangú politikus bizalmas információkat küldött és kapott személyes postafiókján keresztül.

Ennek eredményeként Clintont hiteltelenné tették, és elveszítette a választásokat Trumpnak.

Még mindig nem biztos, hogy ki áll a támadás mögött, de az amerikai politikusok kitartóan vádolják ezzel a Cozy Bear és Fancy Bear csoport orosz hackereit. Ők az amerikai intézmény szerint korábban részt vettek külföldi politikusok forrásainak feltörésében.

3. A NASA és az Egyesült Államok Védelmi Minisztériumának feltörése egy 15 éves tinédzsernél, 1999

Jonathan James, egy miami tinédzser rajongott az űrért, és úgy ismerte a Unix operációs rendszert és a C programozási nyelvet, mint a tenyerét. A fiú szórakozásból sebezhetőségeket keresett az amerikai védelmi minisztérium erőforrásaiban, és megtaláltaK. Poulsen. A Tini Hacker egykori öngyilkossága a TJX szondához kapcsolódik / WIRED őket.

A tinédzsernek sikerült telepítenie egy kémprogramot az egyik osztály szerverére a hivatalos levelezés lehallgatására. Ez ingyenes hozzáférést biztosított a különböző osztályok alkalmazottainak jelszavaihoz és személyes adataihoz.

Jonathannek sikerült ellopnia azt a kódot is, amelyet a NASA használt az életfenntartó rendszer fenntartásához ISS. Emiatt a projekt kidolgozása három héttel késett. Az ellopott szoftver költségeit 1,7 millió dollárra becsülték.

2000 -ben a fiút elkapták, és hat hónap házi őrizetre ítélték. Kilenc évvel később Jonathan James -t azzal gyanúsították, hogy részt vett a TJX, a DSW és az OfficeMax elleni hacker támadásban. A kihallgatás után lelőtte magát, öngyilkos jegyzetében azt mondta, hogy ártatlan, de nem hisz az igazságosságban.

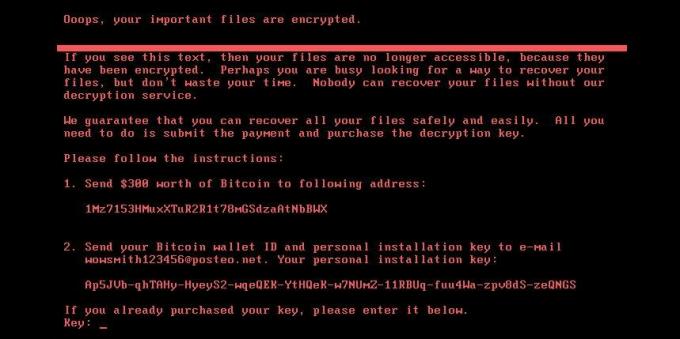

2. Sírni akar. Adattitkosítási járvány 2017

A rosszindulatú programok egyik legkellemetlenebb típusa az adatok titkosítása. Fertőzik a számítógépet, és kódolják rajta a fájlokat, megváltoztatva típusukat és olvashatatlanná téve azokat. Ezt követően az ilyen vírusok bannert jelenítenek meg az asztalon fizetési felszólítással megváltás az eszköz feloldásához, általában kriptovalutában.

2017-ben az internetet elsöpörte a wcry-fájlok valódi járványa. Innen származik a ransomware neve - WannaCry. A fertőzéshez a vírus egy Windows sebezhetőséget használt fel olyan eszközökön, amelyeken az operációs rendszer még nem frissült. Ezután a fertőzött eszközök maguk is a vírus tenyésztési területei lettek, és elterjesztették a weben.

Spanyolországban fedezték fel először, a WannaCry négy nap alatt fertőződött megA. Gém. WannaCry, Petya, NotPetya: hogyan érte el a ransomware a nagy időt 2017 -ben / The Guardian 200 ezer számítógép 150 országban. A program megtámadta az ATM -eket, a jegyeket, italokat és ételeket árusító automatákat is, amelyek Windows rendszeren futnak és kapcsolódnak az internethez. A vírus egyes kórházak és gyárak berendezéseit is megrongálta.

Úgy gondolják, hogy a WannaCry készítői eredetileg a világ összes Windows -eszközét megfertőzni akarták, de nem sikerült befejezniük a kód írását, véletlenül egy vírust bocsátottak ki az interneten.

A fertőzés után a rosszindulatú program készítői 300 dollárt követeltek az eszköz tulajdonosától, később, amikor az étvágy eljátszott, egyenként 600 dollárt. A felhasználókat a "pultra állítás" is megfélemlítette: állítólag három nap alatt megnő az összeg, hét nap múlva pedig lehetetlen lesz visszafejteni a fájlokat. Valójában mindenesetre lehetetlen volt visszaállítani az adatokat az eredeti állapotba.

Legyőzte a WannaCry kutatóját, Markus Hutchins -t. Észrevette, hogy a fertőzés előtt a program kérést küld egy nem létező tartományra. A regisztrációt követően a vírus terjedése megállt. Nyilvánvaló, hogy az alkotók így akarták leállítani a ransomware -t, ha az ellenőrizhetetlenné válik.

A támadás a történelem egyik legnagyobbnak bizonyult. Egyes jelentések szerint ő okoztaRansomware WannaCry: Minden, amit tudnia kell / Kaspersky 4 milliárd dolláros kár. A WannaCry létrehozása a Lazarus Group hackercsoporthoz kapcsolódik. De konkrét tettest nem sikerült azonosítani.

1. NotPetya / ExPetr. A legnagyobb károkat a hackerek tettei, a 2016-2017

A WannaCry rokona egy másik ransomware, amely gyanúsan orosz nevek alatt ismert: Petya, Petya. A, Petya. D, trójai. Váltságdíj. Petya, PetrWrap, NotPetya, ExPetr. Az interneten is elterjedt, és titkosította a Windows -felhasználók adatait, és 300 dollár váltságdíj fizetése kriptovalutában semmiképpen sem mentette meg a fájlokat.

A Petya, ellentétben a WannaCry -vel, kifejezetten a vállalkozásokat célozta meg, így a támadás következményei sokkal nagyobbak voltak, bár kevesebb volt a fertőzött eszköz. A támadóknak sikerült átvenniük a MeDoc pénzügyi szoftverszerver irányítását. Innen kezdték el terjeszteni a vírust egy frissítés leple alatt. Úgy tűnik, hogy a tömeges fertőzés Ukrajnából származik, a kártevő okozta a legtöbb kárt.

Ennek eredményeként világszerte sokféle céget érintett a vírus. Például Ausztráliában voltPetya kibertámadás: A Cadbury gyár lecsapott, amikor a ransomware átterjed az ausztrál vállalkozásokra / The Guardian csokoládégyártás, Ukrajnában jött kiDE. Linnik. Mit tettél, Petya / Gazeta.ru pénztárgépek nem működtek, és OroszországbanAz "Anex" utazásszervező kibertámadás miatt leállította az értékesítést / Fontanka.ru az utazásszervező munkája. Néhány nagyvállalat, például a Rosneft, a Maersk és a Mondelez is veszteséget szenvedett. A támadásnak veszélyesebb következményei is lehetnek. Tehát az ExPetr eltaláltaA kibertámadások miatt a csernobili atomerőmű felügyeletét kézi üzemmódba helyezték át / RIA Novosti még a csernobili helyzet nyomon követésére szolgáló infrastruktúrán is.

A hackelésből származó teljes kár elérte aMit tanulhatunk a történelem "legpusztítóbb" kibertámadásából? / CBC News több mint 10 milliárd dollárt. Több, mint bármely más számítógépes támadás. Az amerikai hatóságok vádoltakHat orosz GRU -tisztet vádolnak a romboló kártevők világméretű telepítésével és más, a kibertérben zajló zavaró akciókkal kapcsolatban / Az Egyesült Államok Igazságügyi Minisztériuma a "Petit" létrehozásában a Sandworm csoport, amely Telebots, Voodoo Bear, Iron Viking és BlackEnergy néven is ismert. Amerikai jogászok szerint orosz hírszerző tisztekből áll.

Olvasson is👨💻🔓🤑

- Fekete bányászat: hogyan lehet pénzt keresni mások számítógépein keresztül

- 14 hihetetlenül jó film programozókról és hackerekről

- Hogyan védik a biztonsági szakemberek a személyes adatokat

- Online átverés: hogyan lehet átverni a közösségi médiában

A tudósok tucatnyi COVID-19 tünetről beszélnek, amelyek több mint 6 hónapig fennmaradhatnak

A tudósok megnevezték a koronavírus delta törzsének jellegzetes tüneteit. Ezek eltérnek a szokásos COVID-19-től